linux系统组件漏洞可被远程控制

2015-01-29 09:05:37 标签:Linux远程控制系统系统组件漏洞远程控制

【导读】linux系统有一个普遍存在的组件漏洞(CVE-2015-0235),它可以被攻击者利用恶意邮件进行远程控制,据称Qualysg安全厂商称此漏洞为“幽灵”(ghost),并希望用户尽快进行系统更新补丁。

该漏洞最早于2000年就出现在glibc中,并于2013年5月21日被修复。但当时,业内并不认为这个漏洞有安全风险,包括Debian 7、红帽企业版Linux 6和7、CentOS 6和7、Ubuntu 12.04都没有修补。

Qualys在一次代码审计中发现此问题,目前并不清楚攻击者之前是否已经利用了这个漏洞。这是去年在开源软件的组件中发现的众多严重漏洞之一,包括心脏滴血、贵宾犬和破壳。

幽灵是一个缓冲区溢出漏洞,可以通过“gethostbyname”函数在本地或远程触发。应用程序使用glibc获得对DNS解析的访问权,把主机名转换成IP地址。

研究人员开发了一个概念性利用程序,然后发送一个精心构造的恶意邮件给含有漏洞的Exim邮件服务器,远程获得shell,取得了对服务器完全的控制权。Qualys在通告中表示,暂时不会公布这个利用程序,并将针对此漏洞发布一个名为Metasploit的渗透测试工具包。

一位系统工程师在博客中表示,这个漏洞的修补工作“很烦人”。因为更新程序在glibc的包里,有一组运行库被许多系统服务使用,所以当完成更新后,每一个服务都需要重启。他建议更新后最好重启整个服务器,至少也要重启面向公众的服务,如Web服务器和邮件服务器。

本文由U启动编辑发表。转载此文章须经U启动同意,并请附上出处(U启动)及本页链接。

原文链接:http://www.uqidong.com/news/2117.html

原文链接:http://www.uqidong.com/news/2117.html

联想thinkpad thinkbook 13s怎么使用u启动u盘启动盘安

联想thinkpad thinkbook 13s笔记本搭载了英特尔酷睿第八代i5处理器以及性能级独立显卡,今天为大家介绍联...

- [2020-06-25]微星p75笔记本怎么使用bios设置u盘启动

- [2020-06-24]荣耀magicbook 15怎么使用u启动u盘启动盘安装win7系

- [2020-06-24]华硕顽石六代s如何使用u启动u盘启动盘安装win8系

- [2020-06-23]华硕pro554ub笔记本怎么使用bios设置u盘启动

- [2020-06-23]联想扬天 s550-14怎么使用u启动u盘启动盘安装win

- [2020-06-23]惠普战x怎么使用u启动u盘启动盘安装win7系统

- [2020-06-22]惠普spectre x360 15-df1017tx怎么使用u启动u盘启动盘安

U盘工具下载推荐

更多>>-

纯净版u盘装系统工具下载,u盘装系统工

[2019-09-03]

纯净版u盘装系统工具下载,u盘装系统工

[2019-09-03]

-

纯净版u盘启动盘制作工具下载

[2019-09-03]

纯净版u盘启动盘制作工具下载

[2019-09-03]

-

u启动7.0u盘启动盘制作工具装机版下载

[2019-07-05]

u启动7.0u盘启动盘制作工具装机版下载

[2019-07-05]

-

u启动U盘启动盘制作工具增强版V7.0

[2019-07-05]

u启动U盘启动盘制作工具增强版V7.0

[2019-07-05]

Copyright © 2010-2016 www.uqidong.com u启动 版权所有 闽ICP备16007296号 意见建议:service@uqidong.com

戴尔vostro 15 5590怎么使用u启动u盘

戴尔vostro 15 5590怎么使用u启动u盘

联想thinkpad thinkbook 13s怎么使用u启

联想thinkpad thinkbook 13s怎么使用u启

u启动win 8pe系统维护工具箱_6.3免费

u启动win 8pe系统维护工具箱_6.3免费

u启动win 7pe系统维护工具箱_6.3免费

u启动win 7pe系统维护工具箱_6.3免费

微星p75笔记本怎么使用bios设置u盘

微星p75笔记本怎么使用bios设置u盘

华硕pro554ub笔记本怎么使用bios设置

华硕pro554ub笔记本怎么使用bios设置

雷神g150bt笔记本安装win7系统视频

雷神g150bt笔记本安装win7系统视频

机械革命使用u盘安装win7系统视频

机械革命使用u盘安装win7系统视频

怎么把u盘启动盘恢复成普通盘

怎么把u盘启动盘恢复成普通盘

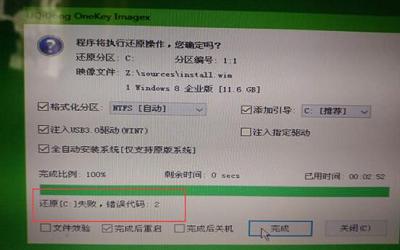

系统盘还原失败怎么办 系统盘还

系统盘还原失败怎么办 系统盘还

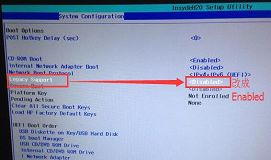

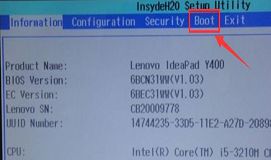

联想win8改win7bios设置方法

联想win8改win7bios设置方法

技嘉uefi bios如何设置ahci模式

技嘉uefi bios如何设置ahci模式

惠普电脑uefi不识别u盘怎么办

惠普电脑uefi不识别u盘怎么办

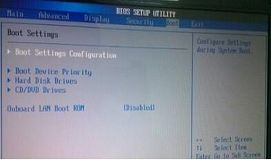

win8改win7如何设置bios

win8改win7如何设置bios

bios没有usb启动项如何是好

bios没有usb启动项如何是好

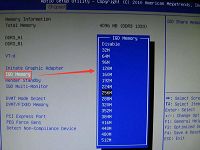

详析bios设置显存操作过程

详析bios设置显存操作过程

修改bios让电脑待机不死机

修改bios让电脑待机不死机